Если вы планируете сделку с его участием, мы настоятельно рекомендуем вам не совершать ее до окончания блокировки. Если пользователь уже обманул вас каким-либо образом, пожалуйста, пишите в арбитраж, чтобы мы могли решить проблему как можно скорее.

Федеральное бюро расследований (ФБР) опубликовало технические подробности и индикаторы компрометации, связанные с атаками вымогателей LockBit, в новом флэш-предупреждении, опубликованном в эту пятницу.

Он также предоставил информацию, чтобы помочь организациям блокировать попытки этого противника взломать их сети, и попросил жертв срочно сообщать о таких инцидентах в местный киберотряд ФБР.

Банда вымогателей LockBit была очень активна с сентября 2019 года, когда она была запущена как программа-вымогатель как услуга (RaaS), а представители банды продвигали операцию, оказывали поддержку на русскоязычных хакерских форумах и вербовали злоумышленников для взлома и шифрования сетей.

Два года спустя, в июне 2021 года, LockBit объявила о LockBit 2.0 RaaS на своем сайте утечки данных после того, как участникам программ-вымогателей было запрещено публиковать сообщения на форумах по киберпреступности [1, 2].].

С перезапуском банда вымогателей перепроектировала сайты Tor и пересмотрела вредоносное ПО, добавив более продвинутые функции, включая автоматическое шифрование устройств в доменах Windows с помощью групповых политик Active Directory.

В настоящее время банда также пытается устранить посредников, привлекая инсайдеров, чтобы предоставить им доступ к корпоративным сетям через виртуальную частную сеть (VPN) и протокол удаленного рабочего стола (RDP).

В январе было обнаружено, что LockBit также добавила в свой инструментарий шифровальщик Linux, ориентированный на серверы VMware ESXi.

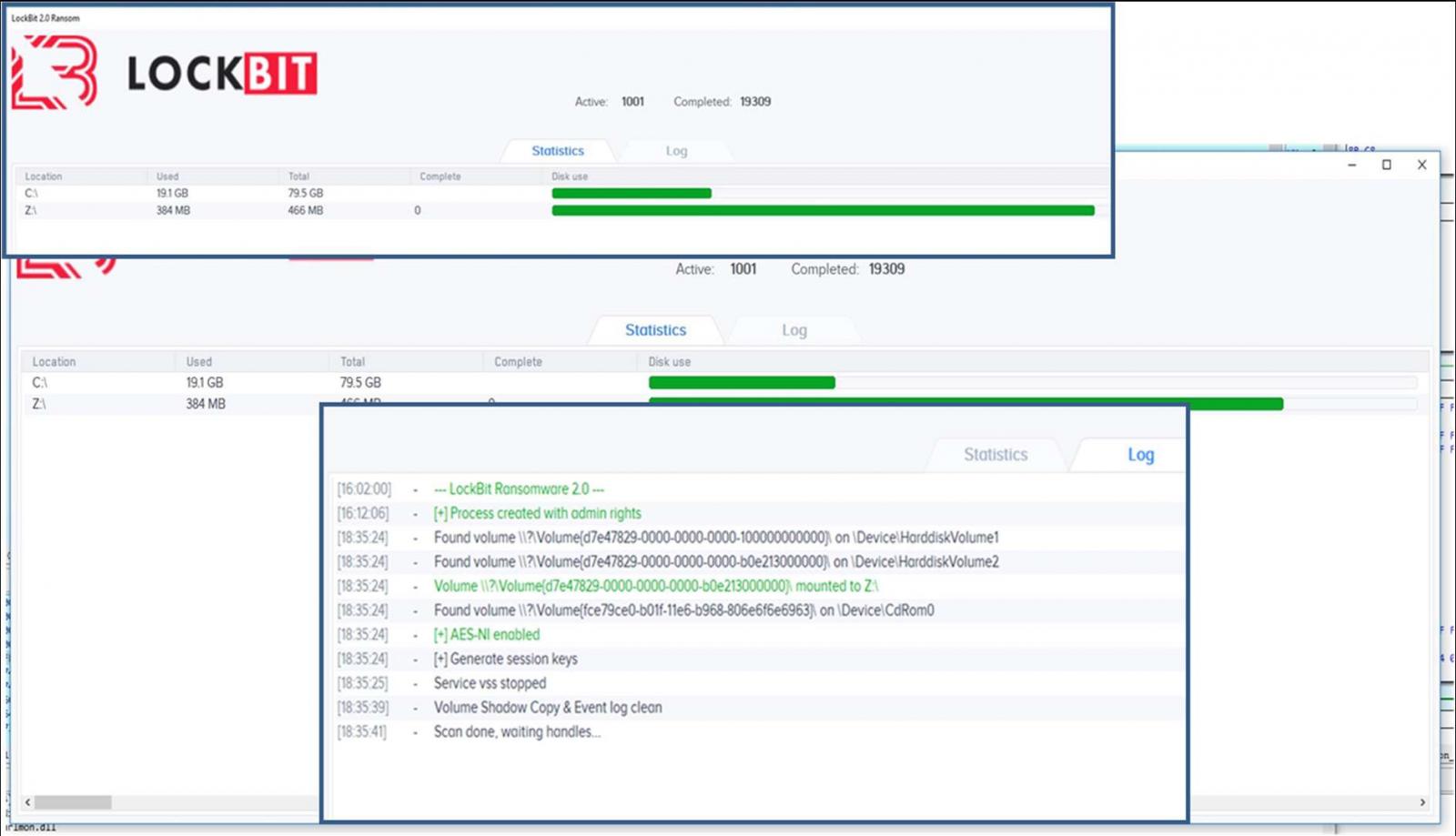

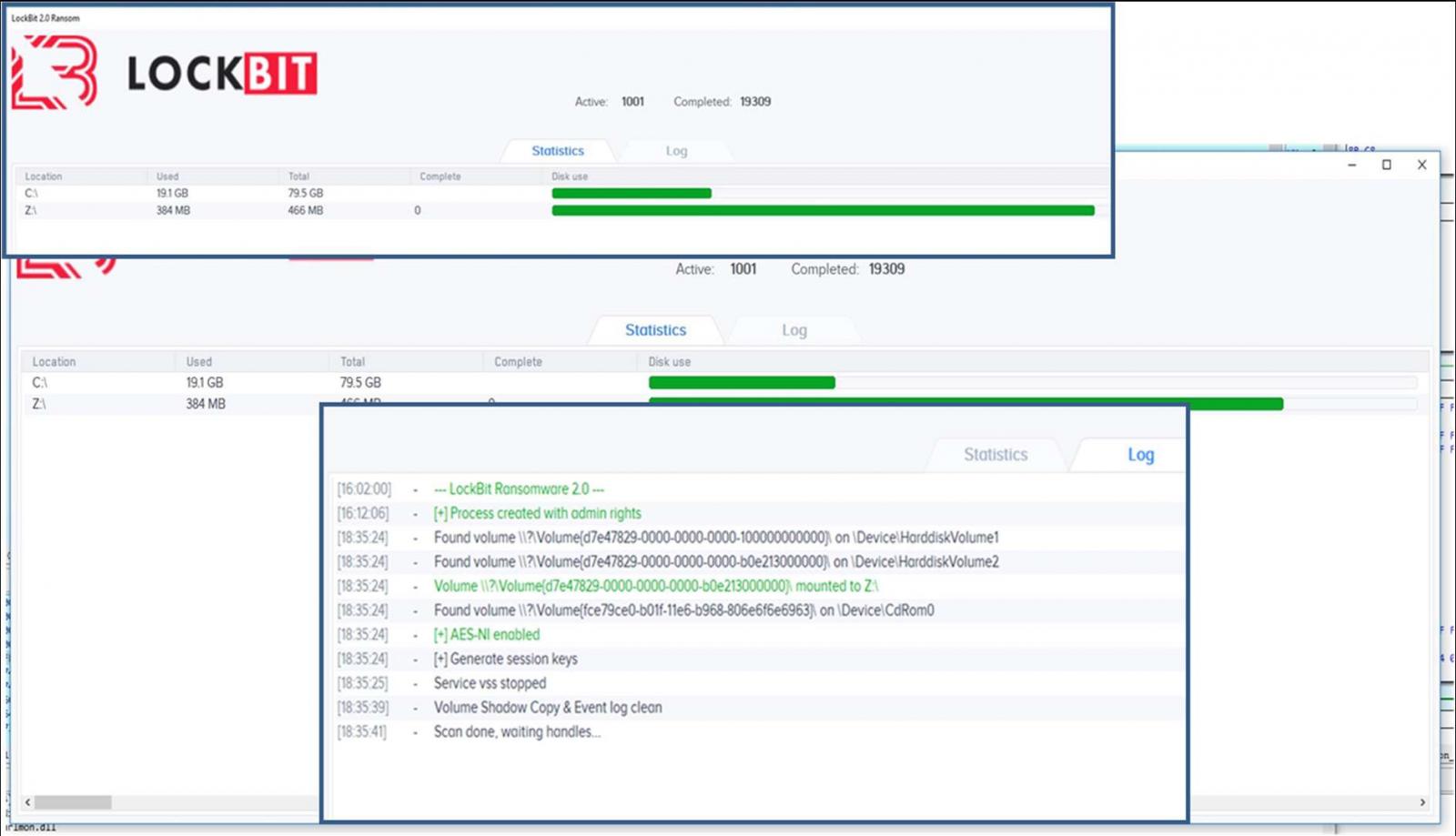

Среди технических подробностей о том, как работает программа-вымогатель LockBit, ФБР также показало, что вредоносное ПО поставляется со скрытым окном отладки, которое можно активировать во время процесса заражения с помощью сочетания клавиш SHIFT + F1.

Как только он появляется, его можно использовать для просмотра информации в режиме реального времени о процессе шифрования и определения состояния уничтожения пользовательских данных.

Рекомендации на этой неделе последовали за предупреждением, выпущенным австралийским агентством кибербезопасности в августе 2021 года, предупреждающим о быстрой эскалации атак вымогателей LockBit..Несколько дней спустя Accenture, компания из списка Fortune 500 и одна из крупнейших в мире ИТ-сервисных и консалтинговых фирм, подтвердила BleepingComputer, что она была взломана после того, как LockBit пригрозил утечкой данных, украденных из ее сети, и попросил выкуп в размере 50 миллионов долларов.

«ФБР ищет любую информацию, которая может быть передана, [включая] пограничные журналы, показывающие связь с иностранными IP-адресами и с них, образец записки о выкупе, связь с злоумышленниками, информацию о биткойн-кошельке, файл дешифратора и / или доброкачественный образец зашифрованного файла», — говорится в сообщении федерального агентства..

«ФБР призывает получателей этого документа сообщать информацию о подозрительной или преступной деятельности в местное полевое отделение ФБР.

«Сообщая любую связанную информацию киберотрядам ФБР, вы помогаете в обмене информацией, которая позволяет ФБР отслеживать злоумышленников и координировать свои действия с частным сектором и правительством Соединенных Штатов для предотвращения будущих вторжений и атак».

ФБР также предоставляет меры по смягчению последствий, которые помогут защитникам защитить свои сети от попыток атаки вымогателей LockBit:

Он также предоставил информацию, чтобы помочь организациям блокировать попытки этого противника взломать их сети, и попросил жертв срочно сообщать о таких инцидентах в местный киберотряд ФБР.

Банда вымогателей LockBit была очень активна с сентября 2019 года, когда она была запущена как программа-вымогатель как услуга (RaaS), а представители банды продвигали операцию, оказывали поддержку на русскоязычных хакерских форумах и вербовали злоумышленников для взлома и шифрования сетей.

Два года спустя, в июне 2021 года, LockBit объявила о LockBit 2.0 RaaS на своем сайте утечки данных после того, как участникам программ-вымогателей было запрещено публиковать сообщения на форумах по киберпреступности [1, 2].].

С перезапуском банда вымогателей перепроектировала сайты Tor и пересмотрела вредоносное ПО, добавив более продвинутые функции, включая автоматическое шифрование устройств в доменах Windows с помощью групповых политик Active Directory.

В настоящее время банда также пытается устранить посредников, привлекая инсайдеров, чтобы предоставить им доступ к корпоративным сетям через виртуальную частную сеть (VPN) и протокол удаленного рабочего стола (RDP).

В январе было обнаружено, что LockBit также добавила в свой инструментарий шифровальщик Linux, ориентированный на серверы VMware ESXi.

Среди технических подробностей о том, как работает программа-вымогатель LockBit, ФБР также показало, что вредоносное ПО поставляется со скрытым окном отладки, которое можно активировать во время процесса заражения с помощью сочетания клавиш SHIFT + F1.

Как только он появляется, его можно использовать для просмотра информации в режиме реального времени о процессе шифрования и определения состояния уничтожения пользовательских данных.

Рекомендации на этой неделе последовали за предупреждением, выпущенным австралийским агентством кибербезопасности в августе 2021 года, предупреждающим о быстрой эскалации атак вымогателей LockBit..Несколько дней спустя Accenture, компания из списка Fortune 500 и одна из крупнейших в мире ИТ-сервисных и консалтинговых фирм, подтвердила BleepingComputer, что она была взломана после того, как LockBit пригрозил утечкой данных, украденных из ее сети, и попросил выкуп в размере 50 миллионов долларов.

Компании попросили сообщить об атаках вымогателей LockBit

Хотя ФБР не сообщило, что вызвало это мгновенное предупреждение, оно попросило администраторов и специалистов по кибербезопасности поделиться информацией об атаках LockBit, нацеленных на сети их компаний.«ФБР ищет любую информацию, которая может быть передана, [включая] пограничные журналы, показывающие связь с иностранными IP-адресами и с них, образец записки о выкупе, связь с злоумышленниками, информацию о биткойн-кошельке, файл дешифратора и / или доброкачественный образец зашифрованного файла», — говорится в сообщении федерального агентства..

«ФБР призывает получателей этого документа сообщать информацию о подозрительной или преступной деятельности в местное полевое отделение ФБР.

«Сообщая любую связанную информацию киберотрядам ФБР, вы помогаете в обмене информацией, которая позволяет ФБР отслеживать злоумышленников и координировать свои действия с частным сектором и правительством Соединенных Штатов для предотвращения будущих вторжений и атак».

Как защитить свою сеть

ФБР также предоставляет меры по смягчению последствий, которые помогут защитникам защитить свои сети от попыток атаки вымогателей LockBit:

- Требовать, чтобы все учетные записи с паролями (например, учетная запись службы, учетные записи администратора и учетные записи администратора домена) имели надежные уникальные пароли

- Требование многофакторной проверки подлинности для всех служб, насколько это возможно

- Поддерживайте все операционные системы и программное обеспечение в актуальном состоянии

- Удаление ненужного доступа к административным общим папкам

- Используйте брандмауэр на основе хоста, чтобы разрешить подключения к административным общим папкам только через блок сообщений сервера (SM

с ограниченного набора компьютеров администратора

с ограниченного набора компьютеров администратора - Включите защищенные файлы в операционной системе Windows, чтобы предотвратить несанкционированное изменение критически важных файлов.

- Сегментация сетей для предотвращения распространения программ-вымогателей

- Выявление, обнаружение и исследование аномальной активности и потенциального обхода указанного вымогателя с помощью инструмента мониторинга сети

- Реализация доступа на основе времени для учетных записей, настроенных на уровне администратора и выше

- Отключение действий и разрешений командной строки и сценариев

- Поддерживайте автономное резервное копирование данных и регулярное резервное копирование и восстановление

- Убедитесь, что все данные резервного копирования зашифрованы, неизменяемы и охватывают всю инфраструктуру данных организации.

Выплата выкупа не одобряется, но...

ФБР также добавило, что оно не поощряет выплату выкупа и советует компаниям не делать этого, поскольку не гарантирует, что оплата защитит их от будущих атак или утечек данных.

Более того, уступая требованиям банд вымогателей, они дополнительно финансируют их операции и мотивируют их нацеливаться на большее количество жертв. Это также стимулирует другие киберпреступные группы присоединяться к ним в осуществлении незаконной деятельности.

Несмотря на это, ФБР признало, что последствия атаки вымогателей могут заставить компании рассмотреть возможность выплаты выкупов для защиты акционеров, клиентов или сотрудников. Правоохранительные органы настоятельно рекомендуют сообщать о таких инцидентах в местное полевое отделение ФБР..

Даже после выплаты выкупа ФБР по-прежнему призывает оперативно сообщать об инцидентах с вымогателями, поскольку оно предоставит важную информацию, которая позволит правоохранительным органам предотвратить будущие атаки, отслеживая злоумышленников-вымогателей и привлекая их к ответственности за свои действия.