Специалисты Zscaler обнаружили, что 77 вредоносных приложений для Android, суммарно насчитывавших более чем 19 млн установок, распространяли различные семейства малвари в официальном магазине Google Play.

Исследователи обнаружили эту кампанию во время расследования новой волны заражений банковским трояном Anatsa (он же Tea Bot), нацеленным на Android-устройства.

Хотя большинство вредоносных приложений (свыше 66%) содержали рекламную малварь, самой распространенной угрозой оказался Joker, который исследователи встретили почти в 25% проанализированных приложений.

После установки на устройство жертвы Joker способен читать и отправлять SMS, делать скриншоты, совершать звонки, похищать списки контактов, получать доступ к информации об устройстве и подписывать пользователей на премиум-сервисы.

Меньший процент вредоносных приложений оказался замаскирован под различные безобидные программы (исследователи обозначили такие угрозы термином «maskware»). Такие приложения притворяются легитимными и обладают заявленными в описании функциями, однако выполняет вредоносную активность в фоновом режиме — воруют учетные данные, банковскую информацию, геолокацию, SMS и так далее.

Также был обнаружен вариант малвари Joker под названием Harly, который представляет собой легитимное приложение с вредоносной полезной нагрузкой, скрытой глубоко в коде, чтобы избежать обнаружения. В марте текущего года специалисты Human Security предупреждали, что Harly может скрываться в таких популярных приложениях, как игры, обои, фонарики и фоторедакторы.

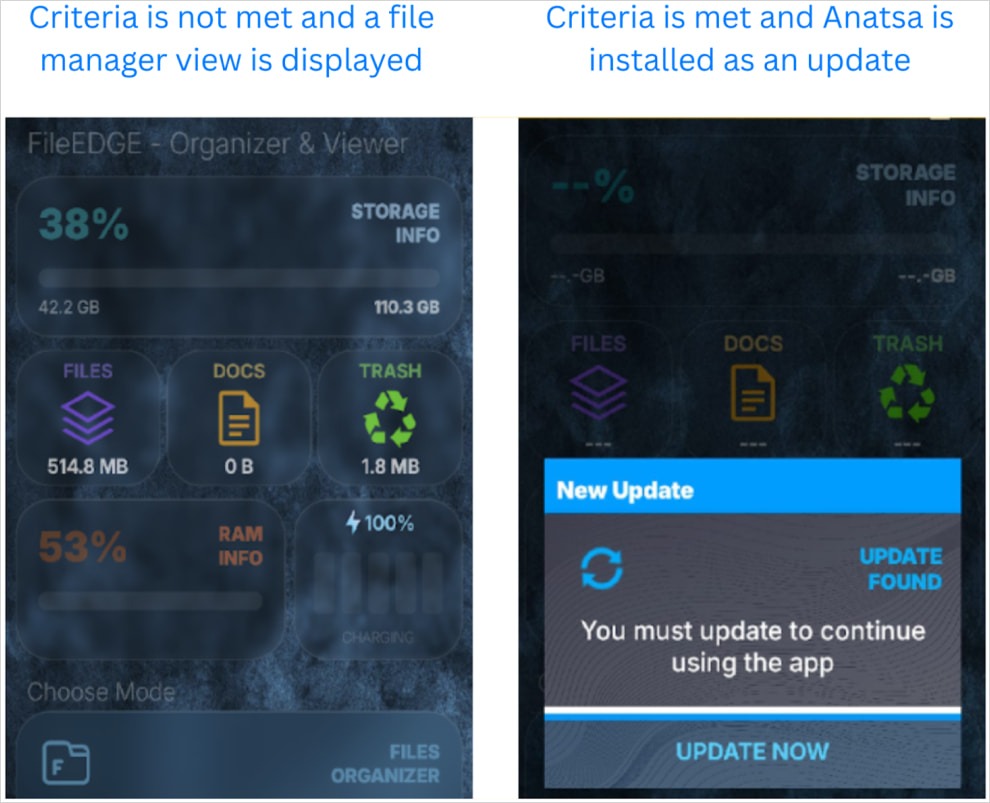

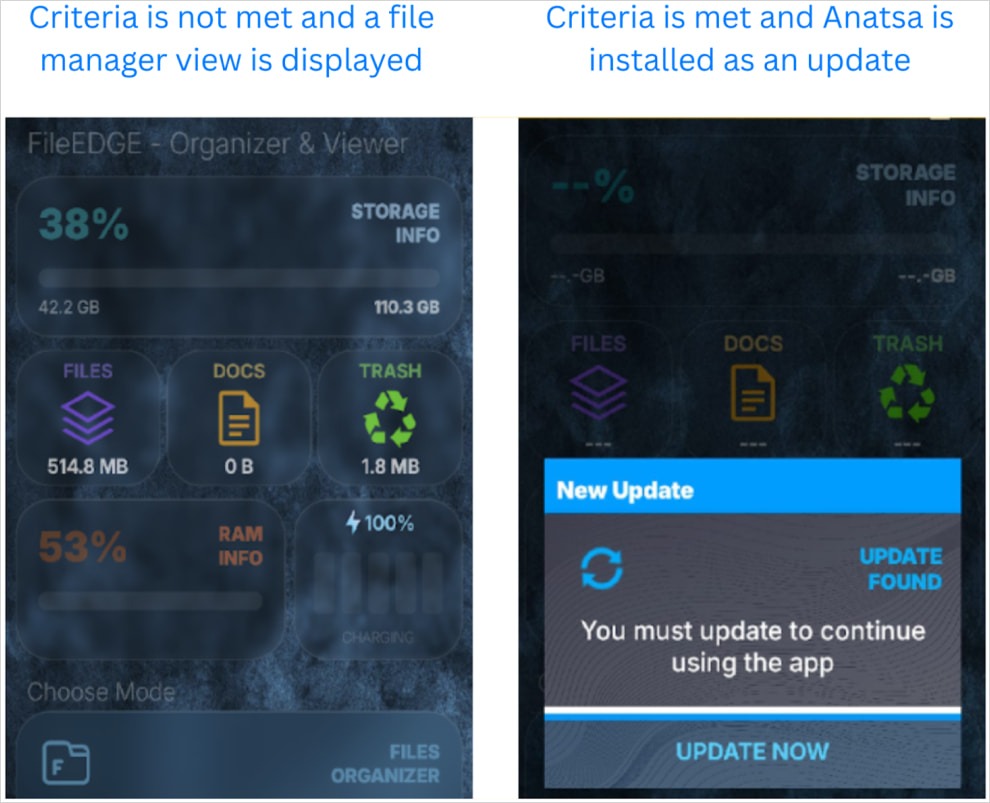

Операторы малвари используют приложение под названием Document Reader – File Manager как приманку, которое загружает Anatsa только после установки, чтобы обойти проверки Google.

Кроме того, в новой кампании злоумышленники переключились с удаленной динамической загрузки DEX-кода на прямую установку малвари, распаковывая ее из файлов JSON и удаляя их.

Чтобы избежать статического анализа, троян использует поврежденные APK-архивы, DES-шифрование строк во время выполнения и способен обнаруживать эмуляцию. Имена пакетов и хеши также периодически меняются.

Обнаружение эмуляции (слева) и получение полезной нагрузки (справа)

Аналитики Zscaler сообщают, что в настоящее время Google уже удалила все обнаруженные вредоносные приложения из официального магазина.

Источник

«Мы выявили резкий рост числа вредоносных рекламных приложений в Google Play Store, наряду с угрозами вроде Joker, Harly и банковскими троянами типа Anatsa, — пишут эксперты. — При этом наблюдается заметное снижение активности семейств малвари вроде Facestealer и Coper».

Исследователи обнаружили эту кампанию во время расследования новой волны заражений банковским трояном Anatsa (он же Tea Bot), нацеленным на Android-устройства.

Хотя большинство вредоносных приложений (свыше 66%) содержали рекламную малварь, самой распространенной угрозой оказался Joker, который исследователи встретили почти в 25% проанализированных приложений.

После установки на устройство жертвы Joker способен читать и отправлять SMS, делать скриншоты, совершать звонки, похищать списки контактов, получать доступ к информации об устройстве и подписывать пользователей на премиум-сервисы.

Меньший процент вредоносных приложений оказался замаскирован под различные безобидные программы (исследователи обозначили такие угрозы термином «maskware»). Такие приложения притворяются легитимными и обладают заявленными в описании функциями, однако выполняет вредоносную активность в фоновом режиме — воруют учетные данные, банковскую информацию, геолокацию, SMS и так далее.

Также был обнаружен вариант малвари Joker под названием Harly, который представляет собой легитимное приложение с вредоносной полезной нагрузкой, скрытой глубоко в коде, чтобы избежать обнаружения. В марте текущего года специалисты Human Security предупреждали, что Harly может скрываться в таких популярных приложениях, как игры, обои, фонарики и фоторедакторы.

В отчете Zscaler отмечается, что последняя версия банкера Anatsa способна атаковать еще больше банковских и криптовалютных приложений, увеличив их число с 650 до 831. Так, вредонос загружает фишинговые страницы и модуль кейлоггера со своего управляющего сервера, и теперь может атаковать пользователей из Германии и Южной Кореи.

Операторы малвари используют приложение под названием Document Reader – File Manager как приманку, которое загружает Anatsa только после установки, чтобы обойти проверки Google.

Кроме того, в новой кампании злоумышленники переключились с удаленной динамической загрузки DEX-кода на прямую установку малвари, распаковывая ее из файлов JSON и удаляя их.

Чтобы избежать статического анализа, троян использует поврежденные APK-архивы, DES-шифрование строк во время выполнения и способен обнаруживать эмуляцию. Имена пакетов и хеши также периодически меняются.

Обнаружение эмуляции (слева) и получение полезной нагрузки (справа)

Аналитики Zscaler сообщают, что в настоящее время Google уже удалила все обнаруженные вредоносные приложения из официального магазина.

Источник