Мошенники используют сервисы Google, чтобы рассылать от имени accounts.google.com фейковые уведомления о запросах правоохранительных органов.

Представьте — вам приходит письмо, оповещающее о том, что Google получила от правоохранительных органов судебную повестку с требованием предоставить содержимое вашего аккаунта. Письмо выглядит вполне «по-гугловски», да и адрес отправителя совершенно респектабельный — [email protected]. Внутри сразу просыпается (как минимум) легкое ощущение паники, не правда ли?

И вот какая удача — в письме содержится ссылка на страницу поддержки Google, перейдя по которой можно узнать все подробности о происходящем. Доменный адрес ссылки при этом также похож на официальный и, судя по всему, принадлежит настоящей Google…

Вы уже наверняка догадались, что речь идет о новой схеме фишинга. В ней мошенники эксплуатируют сразу несколько сервисов настоящей Google, чтобы сбить своих жертв с толку и придать письмам максимальную правдоподобность. Рассказываем обо всем по порядку.

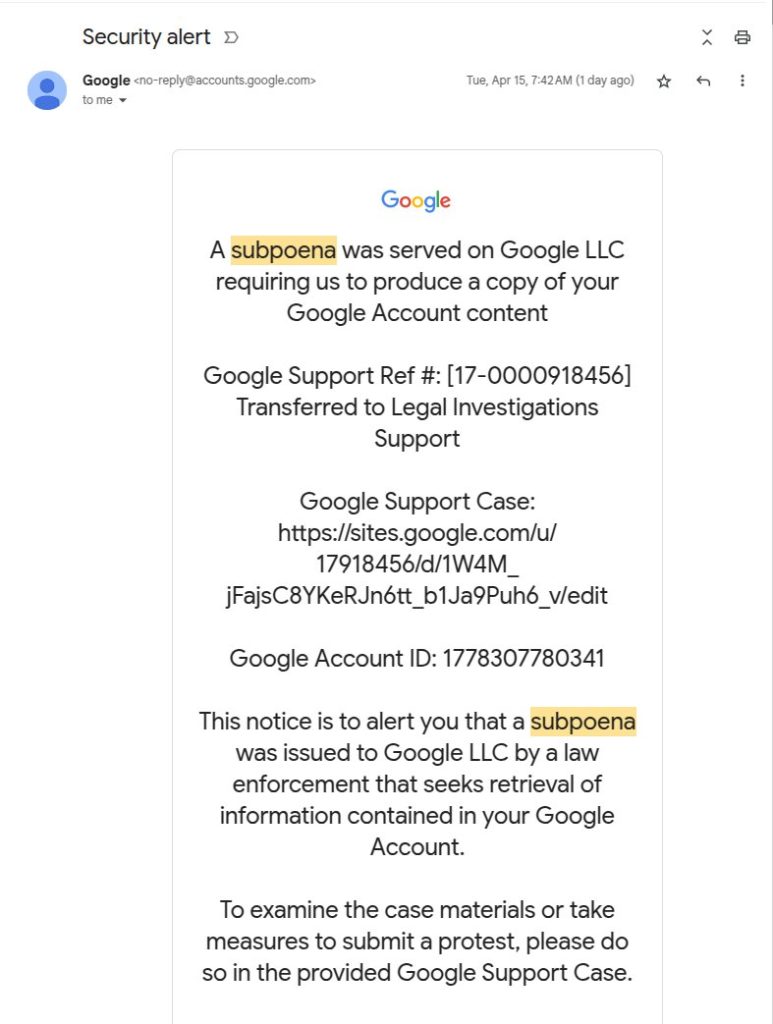

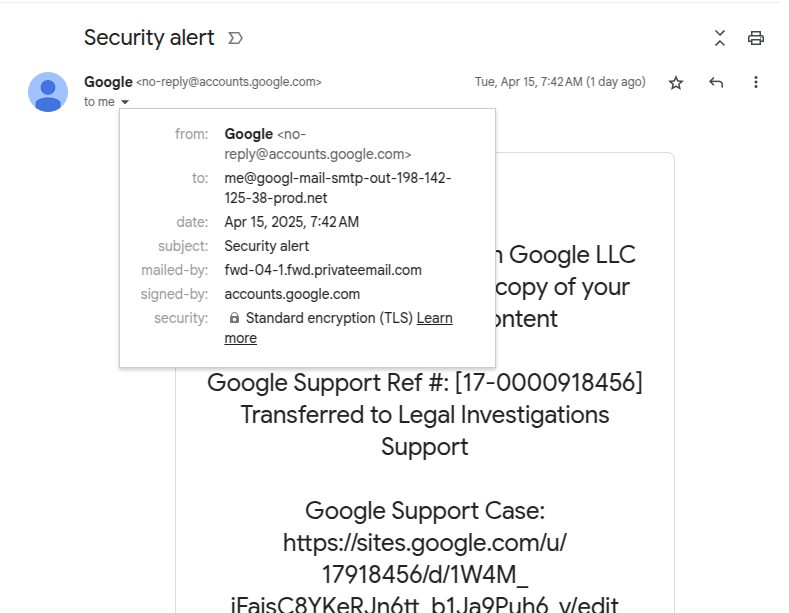

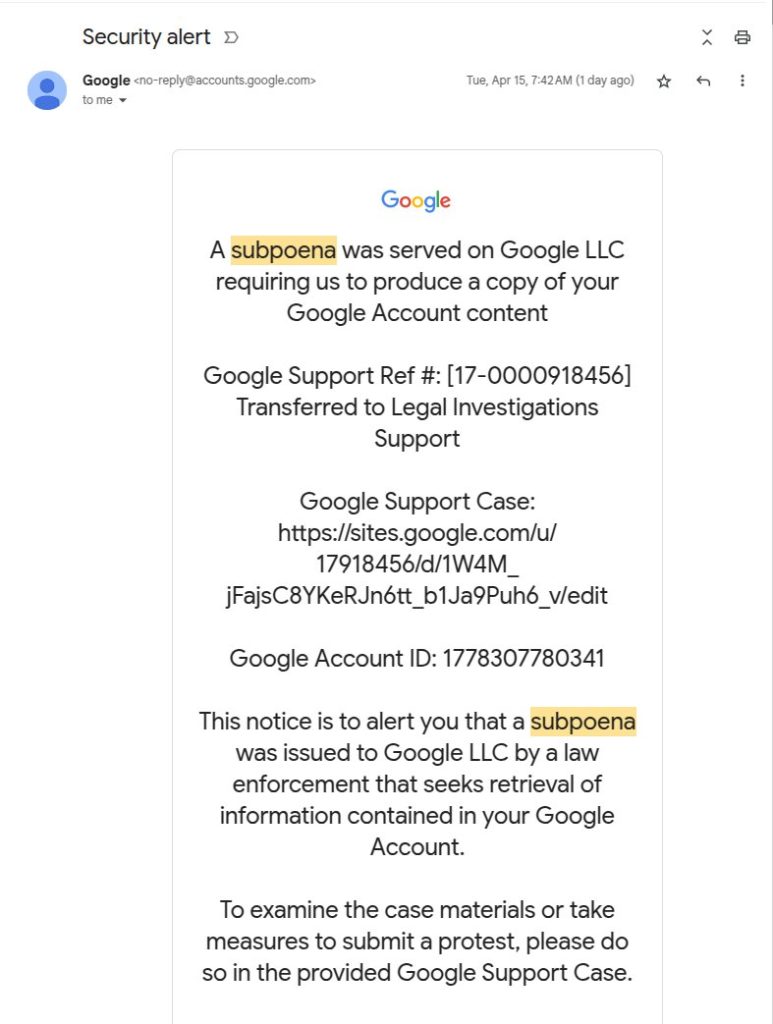

Мошенническое письмо от [email protected], маскирующееся под официальный запрос на выдачу правоохранительным органам данных Google-аккаунта пользователя

В качестве отправителя в поле От (from) указан настоящий адрес Google — [email protected]. Это именно тот адрес, с которого приходят уведомления безопасности. Также в письме содержится пара деталей, которые усиливают впечатление официальности, — ID Google-аккаунта, номер тикета поддержки и ссылка на кейс. Ну и самое главное: в письме читателю сообщается, что, если он хочет узнать подробности о материалах дела или опротестовать повестку, это можно сделать по ссылке.

И даже ссылка при этом выглядит достаточно правдоподобно — адрес включает официальный домен Google и упомянутый выше номер тикета поддержки. Подвох заметят только искушенные пользователи: все страницы поддержки Google находятся на support.google.com, тут же ссылка ведет на некий sites.google.com. Но расчет злоумышленников, разумеется, на тех пользователей, которые не разбираются в подобных деталях.

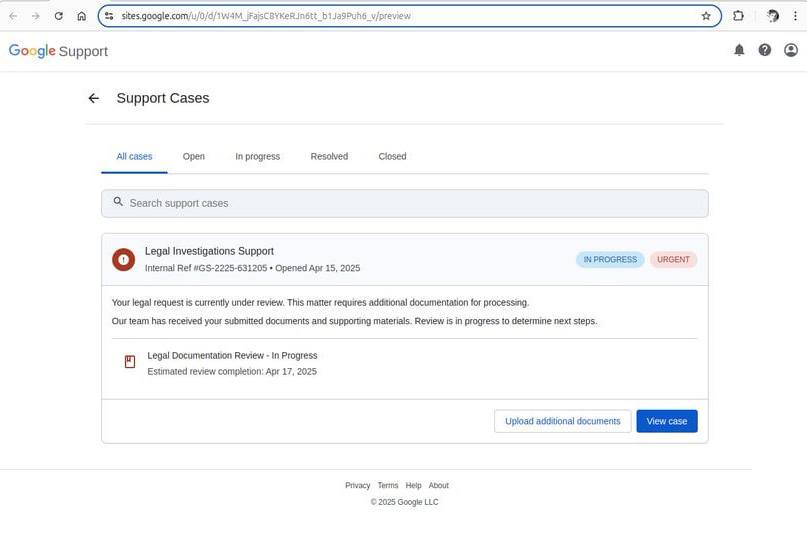

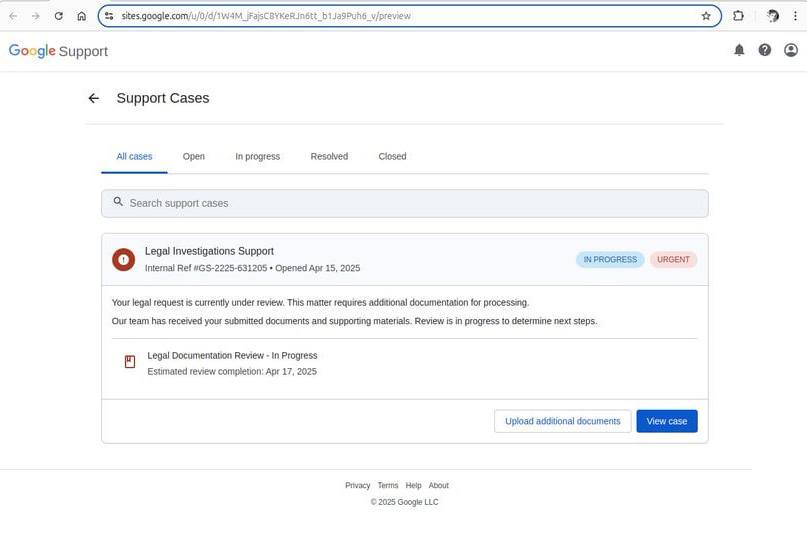

Если пользователь не залогинен, при нажатии на ссылку он попадет на настоящую страницу входа в учетную запись Google. После авторизации перед ним открывается страница на sites.google.com, которая достаточно успешно имитирует официальный сайт поддержки Google.

Так выглядит поддельная страница Google Support, на которую ведет ссылка из письма

Следует уточнить, что домен sites.google.com принадлежит легитимному сервису Google Sites. Он был запущен еще в 2008 году и представляет собой довольно незамысловатый конструктор для создания сайтов. Ничего, казалось бы, особенного, но есть важный нюанс: все созданные в нем сайты автоматически размещаются в поддомене google.com — sites.google.com.

Такой адрес позволяет злоумышленникам не только притуплять бдительность жертв, но и обходить различные системы защиты — ведь и пользователи, и решения безопасности доверяют домену Google. Поэтому неудивительно, что в последнее время мошенники все чаще используют Google Sites для создания фишинговых страниц.

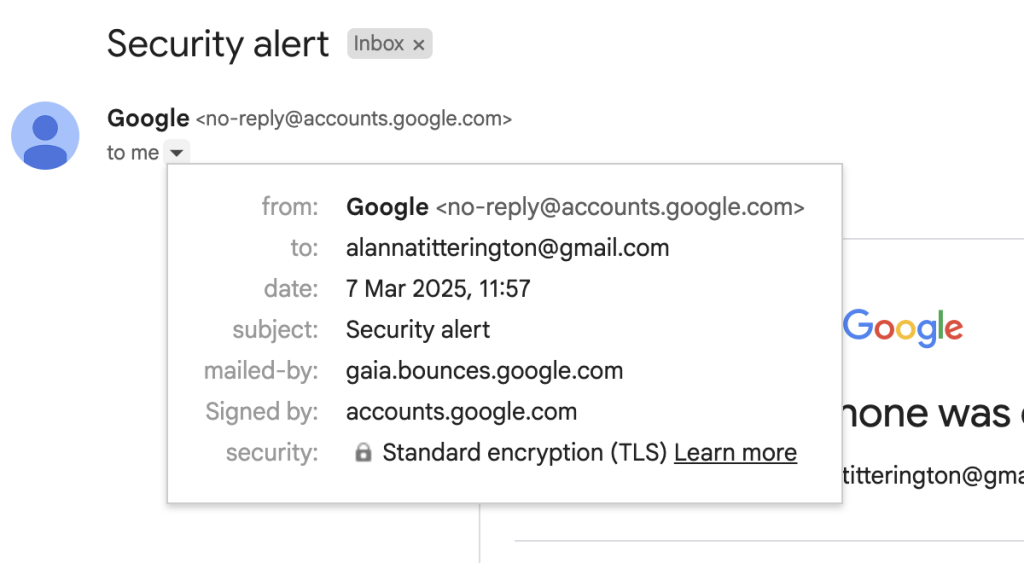

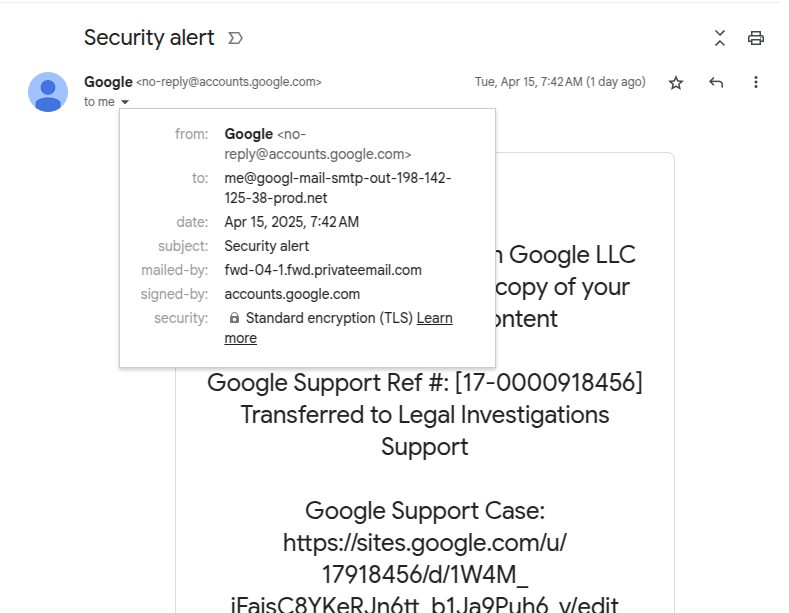

Обратите внимание на поля to и mailed-by в шапке письма — они выдают подделку

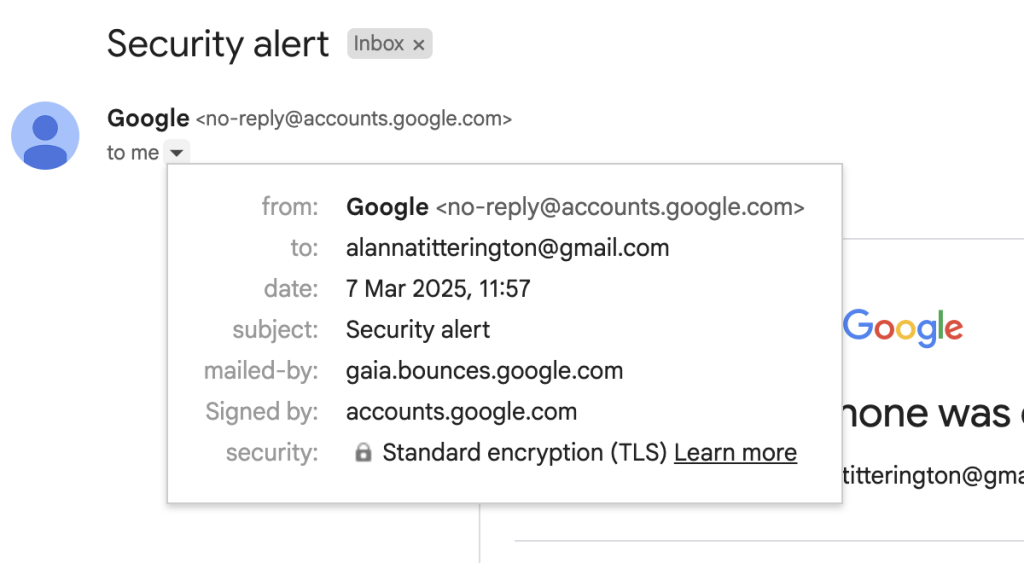

Здесь необходимо обратить внимание на поля from (от), to (кому) и mailed-by (отправлено с помощью). В разделе from — все вроде бы правильно, отправителем указана официальная почта Google — [email protected].

Однако всего одной строчкой ниже, в поле to, указана не почта реального получателя этого письма, а нечто гораздо более подозрительное — me[@]googl-mail-smtp-out-198-142-125-38-prod[.]net. Этот адрес явно пытается имитировать какой-то «технический» адрес Google, но с первого взгляда заметна ошибка в названии компании. Ничего подобного в этом поле быть не может — оно должно содержать адрес почты получателя.

Смотрим дальше: в поле mailed-by мы также сталкиваемся с подозрительным адресом, который уж точно никак не связан с Google, — fwd-04-1.fwd.privateemail[.]com. В подлинном письме, опять же, подобной несуразицы быть не может. Вот как выглядят соответствующие поля в настоящем оповещении безопасности Google:

Поля to и mailed-by в подлинном оповещении безопасности Google

Но, конечно, все эти признаки достаточно сложно заметить простому обывателю, тем более если он напуган перспективой неприятностей с правоохранительными органами. Еще больше путаницы добавляет то, что поддельное письмо при этом подписано настоящей Google — в поле signed-by указан accounts.google.com. В следующей части этого поста расскажем, как преступникам удалось этого добиться, а затем поговорим о том, как не стать их жертвой.

Затем с помощью того же сервиса они создали бесплатную почту на этом домене — me[@]googl-mail-smtp-out-198-142-125-38-prod[.]net. Помимо этого, преступники зарегистрировали на тот же домен бесплатную пробную версию Google Workspace. Далее мошенники зарегистрировали собственное веб-приложение в системе Google OAuth и предоставили ему доступ к своему аккаунту в Google Workspace.

Google OAuth — это технология, позволяющая сторонним веб-приложениям использовать данные аккаунта Google для аутентификации пользователя с его разрешения. Вы наверняка сталкивались с Google OAuth в качестве одного из способов аутентификации в сторонних сервисах: каждый раз, когда вы нажимаете на кнопку «Войти с помощью Google», вы используете именно эту систему. Кроме того, приложение может использовать Google OAuth, чтобы, например, получить разрешение на сохранение файлов в вашем Google Диске.

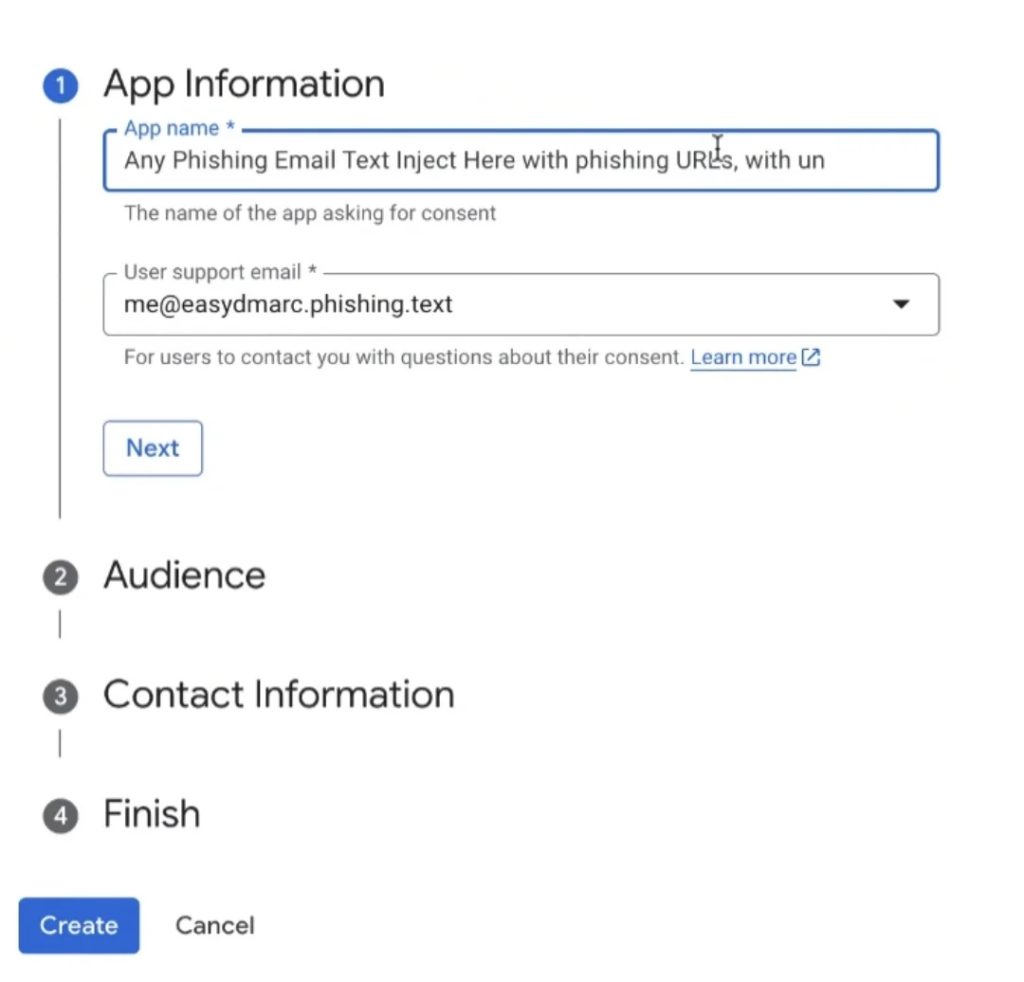

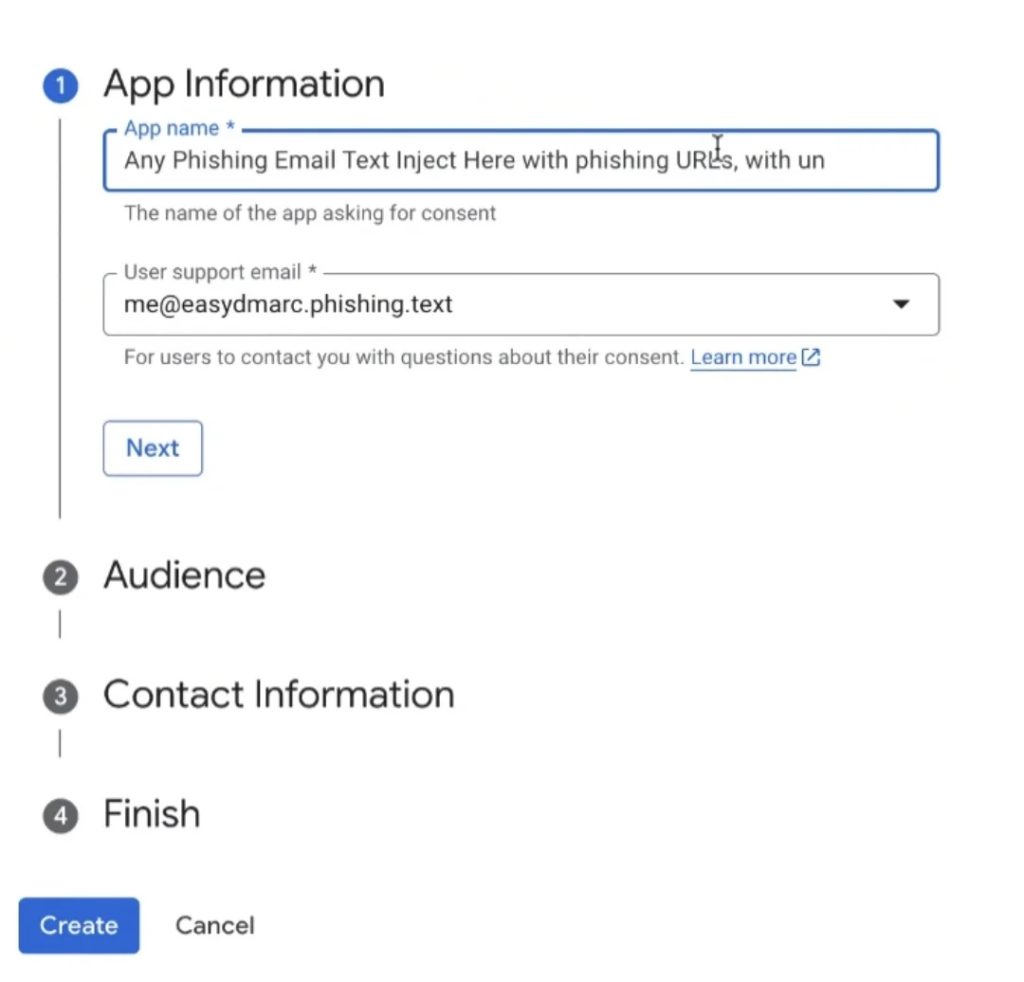

Но вернемся к нашим мошенникам. После регистрации приложения Google OAuth сервис дает возможность отправить уведомление на почтовый адрес, привязанный к подтвержденному домену. При этом администратор веб-приложения может вручную ввести в поле App Name (название приложения) совершенно произвольный текст — этим, судя по всему, и воспользовались преступники.

На скриншоте ниже исследователи демонстрируют, что заданный текст может быть, например, «Сюда может быть вставлен любой фишинговый текст для электронного письма с фишинговой ссылкой…».

Регистрация веб-приложения в Google OAuth с абсолютно произвольным названием — в качестве такового можно ввести текст мошеннического письма с фишинговой ссылкой

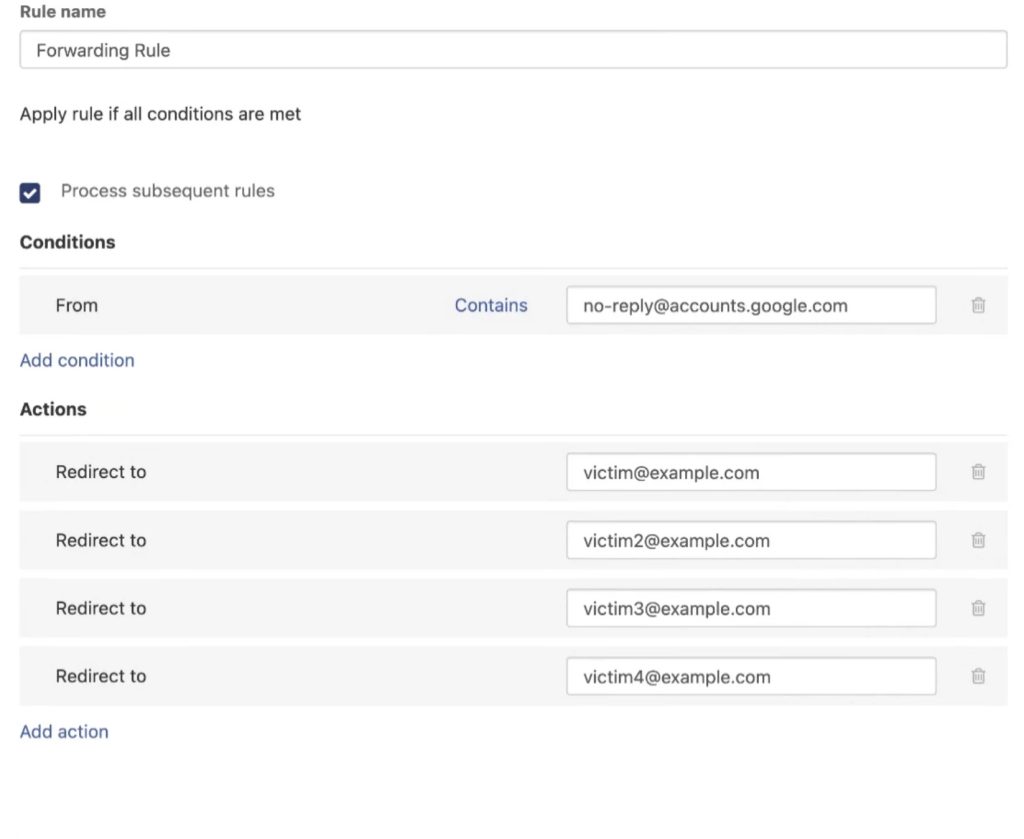

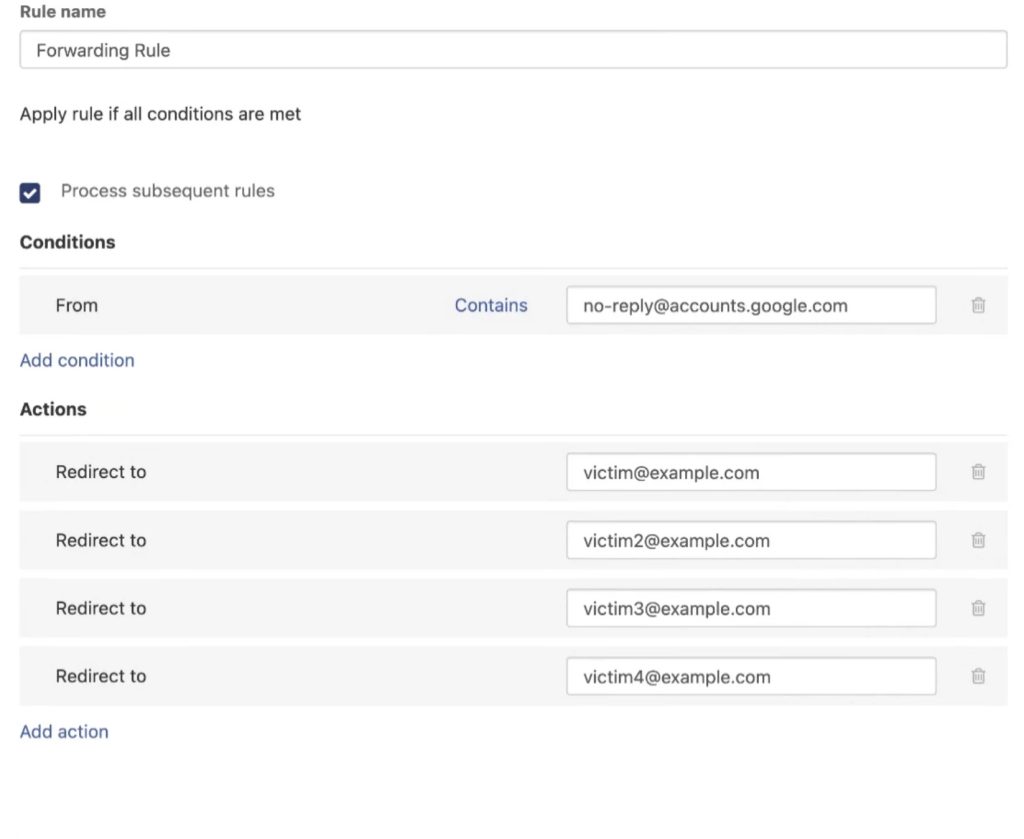

После этого Google отправляет со своего официального адреса оповещение безопасности с заданным фишинговым текстом. Это письмо отправляется на почту мошенников с их доменом, зарегистрированным с помощью сервиса Namecheap. Этот сервис, в свою очередь, позволяет переслать полученное оповещение от лица Google на произвольные адреса. Для этого достаточно лишь задать специальное условие и указать адреса потенциальных жертв.

Настройка правила пересылки, позволяющего отправить фейковое письмо множеству получателей

Судя по содержанию поддельной страницы Google Support, на которую попадает обманутый пользователь, задачей преступников было убедить жертву скачать некие «юридические документы», якобы связанные с его делом. Характер этих документов неизвестен, но вполне может быть, что в них содержался вредоносный код.

Исследователи сообщили Google о данной фишинговой рассылке. Компания признала ее потенциальным риском для пользователей и в настоящее время работает над устранением уязвимости в OAuth. Однако сколько времени пройдет до решения проблемы, остается неизвестным.

Чтобы не стать жертвой этой и других замысловатых фишинговых схем, мы рекомендуем следующее:

Источник

Представьте — вам приходит письмо, оповещающее о том, что Google получила от правоохранительных органов судебную повестку с требованием предоставить содержимое вашего аккаунта. Письмо выглядит вполне «по-гугловски», да и адрес отправителя совершенно респектабельный — [email protected]. Внутри сразу просыпается (как минимум) легкое ощущение паники, не правда ли?

И вот какая удача — в письме содержится ссылка на страницу поддержки Google, перейдя по которой можно узнать все подробности о происходящем. Доменный адрес ссылки при этом также похож на официальный и, судя по всему, принадлежит настоящей Google…

Вы уже наверняка догадались, что речь идет о новой схеме фишинга. В ней мошенники эксплуатируют сразу несколько сервисов настоящей Google, чтобы сбить своих жертв с толку и придать письмам максимальную правдоподобность. Рассказываем обо всем по порядку.

Как фишинговое письмо маскируется под официальное уведомление Google

Письмо, с которого начинается данная атака, вы можете видеть на скриншоте ниже — оно действительно вполне убедительно притворяется оповещением от системы безопасности Google. В письме пользователя информируют о том, что компании пришла судебная повестка на получение правоохранительными органами доступа к содержимому его Google-аккаунта.

Мошенническое письмо от [email protected], маскирующееся под официальный запрос на выдачу правоохранительным органам данных Google-аккаунта пользователя

В качестве отправителя в поле От (from) указан настоящий адрес Google — [email protected]. Это именно тот адрес, с которого приходят уведомления безопасности. Также в письме содержится пара деталей, которые усиливают впечатление официальности, — ID Google-аккаунта, номер тикета поддержки и ссылка на кейс. Ну и самое главное: в письме читателю сообщается, что, если он хочет узнать подробности о материалах дела или опротестовать повестку, это можно сделать по ссылке.

И даже ссылка при этом выглядит достаточно правдоподобно — адрес включает официальный домен Google и упомянутый выше номер тикета поддержки. Подвох заметят только искушенные пользователи: все страницы поддержки Google находятся на support.google.com, тут же ссылка ведет на некий sites.google.com. Но расчет злоумышленников, разумеется, на тех пользователей, которые не разбираются в подобных деталях.

Если пользователь не залогинен, при нажатии на ссылку он попадет на настоящую страницу входа в учетную запись Google. После авторизации перед ним открывается страница на sites.google.com, которая достаточно успешно имитирует официальный сайт поддержки Google.

Так выглядит поддельная страница Google Support, на которую ведет ссылка из письма

Следует уточнить, что домен sites.google.com принадлежит легитимному сервису Google Sites. Он был запущен еще в 2008 году и представляет собой довольно незамысловатый конструктор для создания сайтов. Ничего, казалось бы, особенного, но есть важный нюанс: все созданные в нем сайты автоматически размещаются в поддомене google.com — sites.google.com.

Такой адрес позволяет злоумышленникам не только притуплять бдительность жертв, но и обходить различные системы защиты — ведь и пользователи, и решения безопасности доверяют домену Google. Поэтому неудивительно, что в последнее время мошенники все чаще используют Google Sites для создания фишинговых страниц.

Как распознать подделку: подробные сведения о письме

Первый признак, по которому читатель может понять, что перед ним подозрительное письмо, мы уже описали подробно выше. Речь, конечно же, идет об адресе поддельной страницы поддержки — sites.google.com. Больше деталей, выдающих фальшивку, можно обнаружить в так называемой шапке письма.

Обратите внимание на поля to и mailed-by в шапке письма — они выдают подделку

Здесь необходимо обратить внимание на поля from (от), to (кому) и mailed-by (отправлено с помощью). В разделе from — все вроде бы правильно, отправителем указана официальная почта Google — [email protected].

Однако всего одной строчкой ниже, в поле to, указана не почта реального получателя этого письма, а нечто гораздо более подозрительное — me[@]googl-mail-smtp-out-198-142-125-38-prod[.]net. Этот адрес явно пытается имитировать какой-то «технический» адрес Google, но с первого взгляда заметна ошибка в названии компании. Ничего подобного в этом поле быть не может — оно должно содержать адрес почты получателя.

Смотрим дальше: в поле mailed-by мы также сталкиваемся с подозрительным адресом, который уж точно никак не связан с Google, — fwd-04-1.fwd.privateemail[.]com. В подлинном письме, опять же, подобной несуразицы быть не может. Вот как выглядят соответствующие поля в настоящем оповещении безопасности Google:

Поля to и mailed-by в подлинном оповещении безопасности Google

Но, конечно, все эти признаки достаточно сложно заметить простому обывателю, тем более если он напуган перспективой неприятностей с правоохранительными органами. Еще больше путаницы добавляет то, что поддельное письмо при этом подписано настоящей Google — в поле signed-by указан accounts.google.com. В следующей части этого поста расскажем, как преступникам удалось этого добиться, а затем поговорим о том, как не стать их жертвой.

Реконструкция атаки шаг за шагом

Чтобы понять, как именно мошенникам удалось отправить такое письмо и за чем охотились преступники, исследователи кибербезопасности воспроизвели эту атаку. Расследование показало, что злоумышленники зарегистрировали домен googl-mail-smtp-out-198-142-125-38-prod[.]net (на данный момент его регистрация уже отозвана) с помощью сервиса Namecheap.Затем с помощью того же сервиса они создали бесплатную почту на этом домене — me[@]googl-mail-smtp-out-198-142-125-38-prod[.]net. Помимо этого, преступники зарегистрировали на тот же домен бесплатную пробную версию Google Workspace. Далее мошенники зарегистрировали собственное веб-приложение в системе Google OAuth и предоставили ему доступ к своему аккаунту в Google Workspace.

Google OAuth — это технология, позволяющая сторонним веб-приложениям использовать данные аккаунта Google для аутентификации пользователя с его разрешения. Вы наверняка сталкивались с Google OAuth в качестве одного из способов аутентификации в сторонних сервисах: каждый раз, когда вы нажимаете на кнопку «Войти с помощью Google», вы используете именно эту систему. Кроме того, приложение может использовать Google OAuth, чтобы, например, получить разрешение на сохранение файлов в вашем Google Диске.

Но вернемся к нашим мошенникам. После регистрации приложения Google OAuth сервис дает возможность отправить уведомление на почтовый адрес, привязанный к подтвержденному домену. При этом администратор веб-приложения может вручную ввести в поле App Name (название приложения) совершенно произвольный текст — этим, судя по всему, и воспользовались преступники.

На скриншоте ниже исследователи демонстрируют, что заданный текст может быть, например, «Сюда может быть вставлен любой фишинговый текст для электронного письма с фишинговой ссылкой…».

Регистрация веб-приложения в Google OAuth с абсолютно произвольным названием — в качестве такового можно ввести текст мошеннического письма с фишинговой ссылкой

После этого Google отправляет со своего официального адреса оповещение безопасности с заданным фишинговым текстом. Это письмо отправляется на почту мошенников с их доменом, зарегистрированным с помощью сервиса Namecheap. Этот сервис, в свою очередь, позволяет переслать полученное оповещение от лица Google на произвольные адреса. Для этого достаточно лишь задать специальное условие и указать адреса потенциальных жертв.

Настройка правила пересылки, позволяющего отправить фейковое письмо множеству получателей

Как защититься от подобных фишинговых атак

В данном случае не до конца понятно, какие цели преследовали злоумышленники, распространяя данную рассылку. Аутентификация через Google OAuth не предполагает передачу мошенникам учетных данных от Google-аккаунта жертвы. В рамках этого процесса создается токен, который позволяет получить доступ только к некоторым данным аккаунта пользователя, — в зависимости от выданных им разрешений и заданных мошенниками настроек.Судя по содержанию поддельной страницы Google Support, на которую попадает обманутый пользователь, задачей преступников было убедить жертву скачать некие «юридические документы», якобы связанные с его делом. Характер этих документов неизвестен, но вполне может быть, что в них содержался вредоносный код.

Исследователи сообщили Google о данной фишинговой рассылке. Компания признала ее потенциальным риском для пользователей и в настоящее время работает над устранением уязвимости в OAuth. Однако сколько времени пройдет до решения проблемы, остается неизвестным.

Чтобы не стать жертвой этой и других замысловатых фишинговых схем, мы рекомендуем следующее:

- Не паникуйте, если вам придет подобное письмо. Для начала внимательно изучите все поля шапки письма и сравните с настоящими письмами от Google (они наверняка есть у вас в почте). Если есть подозрительные несоответствия — смело отправляйте письмо в корзину.

- Относитесь с осторожностью к сайтам на домене google.com, созданным с помощью сервиса Google Sites. В последнее время мошенники все чаще используют его для реализации разнообразных фишинговых схем.

- Старайтесь никогда не переходить по ссылкам из электронных писем.

- Используйте надежное защитное решение, которое вовремя предупредит об опасности и заблокирует переход по фишинговой ссылке.

Источник