По данным Orange Cyberdefense, хакеры используют две недавно раскрытые критические уязвимости в Craft CMS атаках для проникновения на серверы и получения несанкционированного доступа.

Исследователи сообщают, что первые атаки были замечены еще 14 февраля 2025 года. В этих взломах злоумышленники объединяют в цепочку следующие уязвимости.

CVE-2024-58136 (9,0 баллов по шкале CVSS) — некорректная защита альтернативного пути в PHP-фреймворке Yii, используемом в Craft CMS. Уязвимость может использоваться для доступа к закрытым функциям или ресурсам (вариация проблемы CVE-2024-4990).

CVE-2025-32432 (10,0 баллов по шкале CVSS) — уязвимость удаленного выполнения кода (RCE) в Craft CMS (исправлена в версиях 3.9.15, 4.14.15 и 5.6.17).

По данным компании, проблема CVE-2025-32432 связана со встроенной функцией преобразования изображений, которая позволяет администраторам сайтов сохранять изображения в определенном формате.

Уязвимость затрагивает Craft CMS версий 3.x, 4.x и 5.x, и для ее эксплуатации требуется, чтобы у злоумышленника был действительный asset ID для целевой версии.

Так, злоумышленники, стоящие за обнаруженной экспертами кампанией, выполняют множество POST-запросов до тех пор, пока не будет обнаружен действительный asset ID. После этого происходит выполнение Python-скрипта, который определяет, уязвим ли сервер, и если да, то загружает на него PHP-файл из репозитория на GitHub.

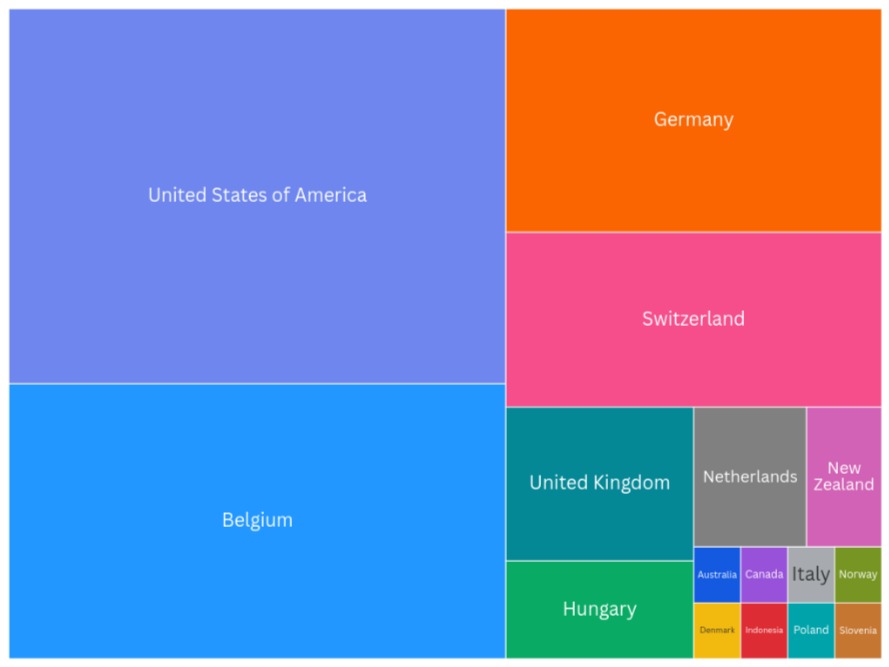

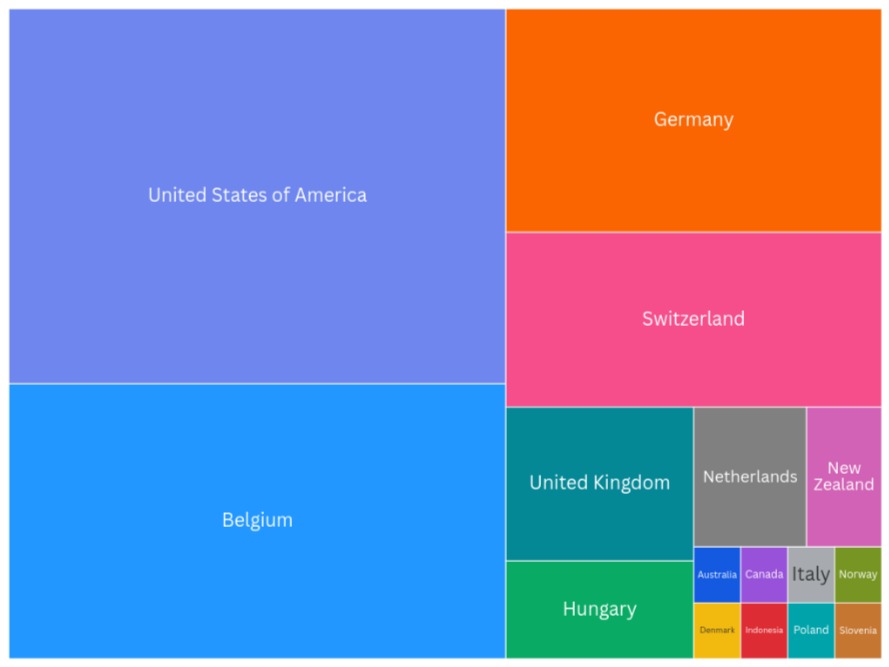

По состоянию на 18 апреля 2025 года эксперты выявили около 13 000 уязвимых экземпляров Craft CMS, и около 300 из них были скомпрометированы.

Скомпрометированные экземпляры Craft CMS по странам

Источник

Исследователи сообщают, что первые атаки были замечены еще 14 февраля 2025 года. В этих взломах злоумышленники объединяют в цепочку следующие уязвимости.

CVE-2024-58136 (9,0 баллов по шкале CVSS) — некорректная защита альтернативного пути в PHP-фреймворке Yii, используемом в Craft CMS. Уязвимость может использоваться для доступа к закрытым функциям или ресурсам (вариация проблемы CVE-2024-4990).

CVE-2025-32432 (10,0 баллов по шкале CVSS) — уязвимость удаленного выполнения кода (RCE) в Craft CMS (исправлена в версиях 3.9.15, 4.14.15 и 5.6.17).

По данным компании, проблема CVE-2025-32432 связана со встроенной функцией преобразования изображений, которая позволяет администраторам сайтов сохранять изображения в определенном формате.

«CVE-2025-32432 основывается на том, что неаутентифицированный пользователь может отправить POST-запрос эндпоинту, отвечающему за преобразование изображений, и данные в POST будут интерпретированы сервером. Данные интерпретируются при создании объекта преобразования», — объясняют исследователи.

Уязвимость затрагивает Craft CMS версий 3.x, 4.x и 5.x, и для ее эксплуатации требуется, чтобы у злоумышленника был действительный asset ID для целевой версии.

Так, злоумышленники, стоящие за обнаруженной экспертами кампанией, выполняют множество POST-запросов до тех пор, пока не будет обнаружен действительный asset ID. После этого происходит выполнение Python-скрипта, который определяет, уязвим ли сервер, и если да, то загружает на него PHP-файл из репозитория на GitHub.

По состоянию на 18 апреля 2025 года эксперты выявили около 13 000 уязвимых экземпляров Craft CMS, и около 300 из них были скомпрометированы.

Скомпрометированные экземпляры Craft CMS по странам

«Если вы проверили журналы брандмауэра или веб-сервера и обнаружили там подозрительные POST-запросы к конечной точке action/assets/generate-transform (в частности со строкой __class), это означает, что ваш сайт, как минимум, проверяли на наличие этой уязвимости. Это не является подтверждением взлома, но сайт прощупывали», — предупредили в Orange Cyberdefense.

Источник